스파이, 그들이 온다

미국 내 북한 해킹 전초기지 29곳 적발

지난 6월 30일 미국 법무부는 북한 해커들의 미국 내 활동 전초기지인 ‘랩톱 농장(Laptop Farm)’ 29곳을 적발했다고 발표했다. ‘랩톱’은 노트북컴퓨터를 이르고 ‘농장’은 암호화폐 채굴을 위해 많은 컴퓨터를 설치한 채굴 농장(Mining Farm)에서 비롯된 것으로, 사이버 외화벌이와 정보 수집을 위한 비밀작업장이란 의미로 사용된 것이다. 전국 16개 주에서 동시에 진행된 압수수색에서는 이들 농장에 설치된 200여 대의 랩톱과 불법 자금세탁에 사용된 수십 개의 금융계좌가 압수됐다. 21곳 이상의 가짜 웹사이트도 발견됐다.

그동안 미국에서 북한 정보기술(IT) 인력이 제3국인으로 위장해 원격근로자로 취업한 사례가 알려지곤 했지만, 이처럼 대대적인 단속이 이뤄진 것은 처음이다. 미국 연방검찰은 유엔과 미국의 제재에 시달리는 북한이 수년 전부터 가짜 신원자료를 활용한 위장 신분으로 IT 인력을 미 기업에 취업시켜 외화벌이와 정보 수집 활동을 하고 있다고 밝혔다.

매사추세츠주 연방검찰 수석검사인 리아 폴리는 “북한이 수천 명의 사이버 공작원을 훈련시켜 디지털 인력시장에 내보내고 있다”며 “실재하는 당면 위협”이라고 주장했다. 북한 요원들은 숙련된 IT 인력 부족과 원격근무 확산에 편승해 도용한 미국인 신원으로 미 기업에 취업한 뒤 ‘랩톱 농장’에 설치된 컴퓨터로 마치 미국 내에서 근무하는 것처럼 위장했다. 그들은 채용된 회사의 IT 개발자 등으로 일하면서 외화벌이와 함께 개인정보 수집, 암호화폐 탈취, 방위산업 기술 및 군사정보 등을 빼돌렸다. 피해 기업 중에는 포천 500대 기업에 속하는 대기업도 포함된 것으로 알려졌다.

또한 이 과정에서 미국 내 조력자들은 북한 요원의 위장 신분 취득을 지원하고, 이들을 채용한 회사가 원격근무를 위해 제공한 노트북 컴퓨터로 ‘랩톱 농장’을 운영하며, 북한 요원들이 해외에서 접속할 수 있도록 도왔다. 80명의 미국인 신원을 도용하는 데 관련된 미국인, 중국인, 대만인도 기소됐다. 이들이 만든 가짜 신분은 2021년부터 2024년까지 북한 요원들이 100여 개 회사에 취업하는 데 사용됐다. 적발된 미국인 왕젠싱 등 6명은 중국 선양과 단둥 등지에서 북한 공작원들을 만나 지시를 받은 뒤 ‘랩톱 농장’을 설치해 전초기지를 제공하고, 여러 개의 가짜 회사를 세워 금융계좌를 연결해 준 대가로 69만6000달러를 챙긴 것으로 알려졌다.

|

전문 해커가 외화벌이하며 첩보도 수집

미국 연방수사국(FBI)과 국무부, 재무부 등은 이미 2022년부터 북한 요원들의 위장 취업을 통한 침투와 관련해 국제사회에 경고해 왔는데, 이번 단속은 그동안 경고했던 위험성을 확인하고 경각심을 일깨웠다. 지난 4월 발표된 구글의 위협분석그룹(Threat Analysis Group) 보고서도 북한의 이런 활동이 전 세계로 확산하고 있다며 최근 포르투갈·독일·영국 등 유럽 국가에서도 발견되고 있다고 지적했다.

한 북한 요원은 2024년 말 미국과 유럽에서 12개의 위장 신분과 가짜 경력으로 활동하며, 주로 정부와 방위산업체 취업을 시도했다고 한다. 마이크로소프트(MS)가 6월 30일 위협정보(Threat Intelligence)에서 밝힌 바에 따르면 미국 정부와 사이버보안업계는 2020년부터 수천 명의 북한 요원이 다양한 분야의 미 기업에 침투하고 있다는 것을 알았다고 한다.

미국 정부는 2020년과 2022년 300개가 넘는 미 기업이 자신들도 모르는 새 북한 인력을 고용하고 있다는 사실을 발견했고, 2개의 정부기관에도 접근해 정보 탈취를 시도 중임을 알아냈다. 이후 사이버보안 업계는 수천 명의 북한 IT 인력을 찾아냈다. 지난 1월 3일 법무부는 2018년부터 2024년까지 이런 활동을 해 온 2명의 북한인과 3명의 미국 내 협조자를 기소했다.

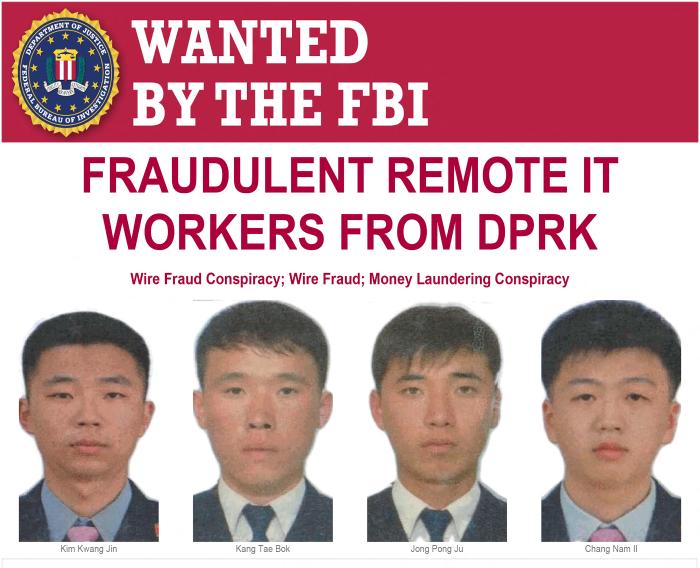

당시 이들은 64개 기업에 침투해 10개 기업으로부터 86만 달러를 탈취했다고 한다. 이번에 조지아주 북부검찰청은 김광진·강태복·정봉주·장남일 등 북한 요원 4명을 기소했다. 이들은 2020년부터 2021년까지 아랍에미리트에서 말레이시아인의 가짜 신원을 사용, 미국 애틀랜타의 블록체인 개발업체에 취업해 91만5000달러를 빼돌린 것으로 알려졌다.

문제는 북한 요원들이 외화벌이와 암호화폐 탈취만 하는 게 아니라 첨단 기술 보유기업, 방위산업체 등에 광범위하게 침투해 기술과 군사정보를 수집한다는 것이다. 2024년 1월과 4월에는 캘리포니아 방산업체에서 기술과 정보를 빼냈는데, 유출된 기술은 국무부 국제무기거래규정(ITAR)상 해외 반출이 금지된 것들이었다.

해커들은 IT 개발자 등으로 취업해 회사 전산망 내부에서 접근하므로 외부에서 해킹하는 것과 달리 매우 쉽게 기술자료, 소스코드, 영업비밀 등을 빼낼 수 있다. 특히 최근엔 얼굴 합성, 음성 변조 등 인공지능(AI) 기술의 적용으로 침투 전술이 정교하게 진화해 미래 위협을 더욱 증폭시키고 있다. 우리나라에서도 2023년 북한 해커가 주요 에너지기업 해외지사에 가짜 서류로 취업을 시도하다 국정원에 적발됐는데, 본사에 침투해 에너지 공급망에 심각한 타격을 줄 수도 있는 상황이었다.

민·관·군 통합대응 및 국제공조 필요

이번 사건에서 미 사법 당국은 북한 요원들을 ‘IT 노동자’라고 표현했지만, 이들은 노동자가 아니라 북한 당국이 특별히 양성한 ‘사이버 전사’다. 북한에서는 개인의 자유로운 해외 취업이 불가능한 만큼 이들은 북한 당국이 사이버전 수행을 위해 어릴 때부터 특별하게 키워 온 인력이다. 북한 정찰총국 등에 소속된 해커 8000여 명은 고도의 훈련을 받은 세계에서 가장 조직적이며 위협적인 집단으로, 일찍이 김정일이 “핵무기에 버금가는 또 하나의 보검”으로 칭했던 핵심 전력이다.

이들이 단순한 돈벌이를 위해 외국 기업에 취업하는 게 아니라는 건 자명하다. 2009년 한국 정부와 금융기관을 마비시킨 7.7 분산 서비스 거부(DDoS) 공격, 2014년 한국수력원자력 기술자료 탈취, 2022년 방산업체 10곳 기술정보 탈취, 2024년 한수원 원전자료 72만 건 유출 등에서 알 수 있는 것처럼 정보 수집과 시스템 마비 등 사이버 공격이 그들의 본질적 목표이기 때문이다.

결국 북한이 고도로 훈련된 해커들을 IT 인력으로 위장해 전 세계에 파견하는 것은 핵·미사일 개발을 위한 외화벌이인 동시에 전 세계적으로 광범위하게 정보 수집 대상·범위를 넓히고, 상시적으로 산업기술과 군사정보를 모으려는 새로운 차원의 저인망식 정보 수집 생태계를 구축하는 것으로 봐야 한다. 또한 이런 전략을 구사할 만큼 충분한 사이버 인력과 현지 스파이망을 구축할 수 있는 공작 역량을 보여 주는 것이기도 하다.

이에 대응해야 하는 우리로선 민·관·군이 유기적으로 협력해 경계가 따로 없는 사이버 전선에서 통합대응체계를 구축하고, 국제공조로 사이버 방첩 대응에 나서야 한다. 또한 글로벌 플랫폼과 네트워크를 운용하는 구글·마이크로소프트 등 거대 IT 기업들과 협력도 필수적이다.

특히 이번 미국의 대응에서도 마이크로소프트가 맞춤형 머신러닝 솔루션을 개발해 북한 요원들을 색출하고, 이들이 개설한 3000여 개의 자사 계정을 폐쇄하는 등 큰 역할을 한 것을 눈여겨봐야 한다.

해당 댓글을 삭제하시겠습니까?

이 기사를 스크랩 하시겠습니까?